Esta sección describe algunos ejemplos de uso de BQN.

Conjunto de ejemplo de reglas de política de flujo

Mira aquí.

Implantación de planes de abonados

El objetivo es aplicar los límites de velocidad en el plan de datos de cada suscriptor.

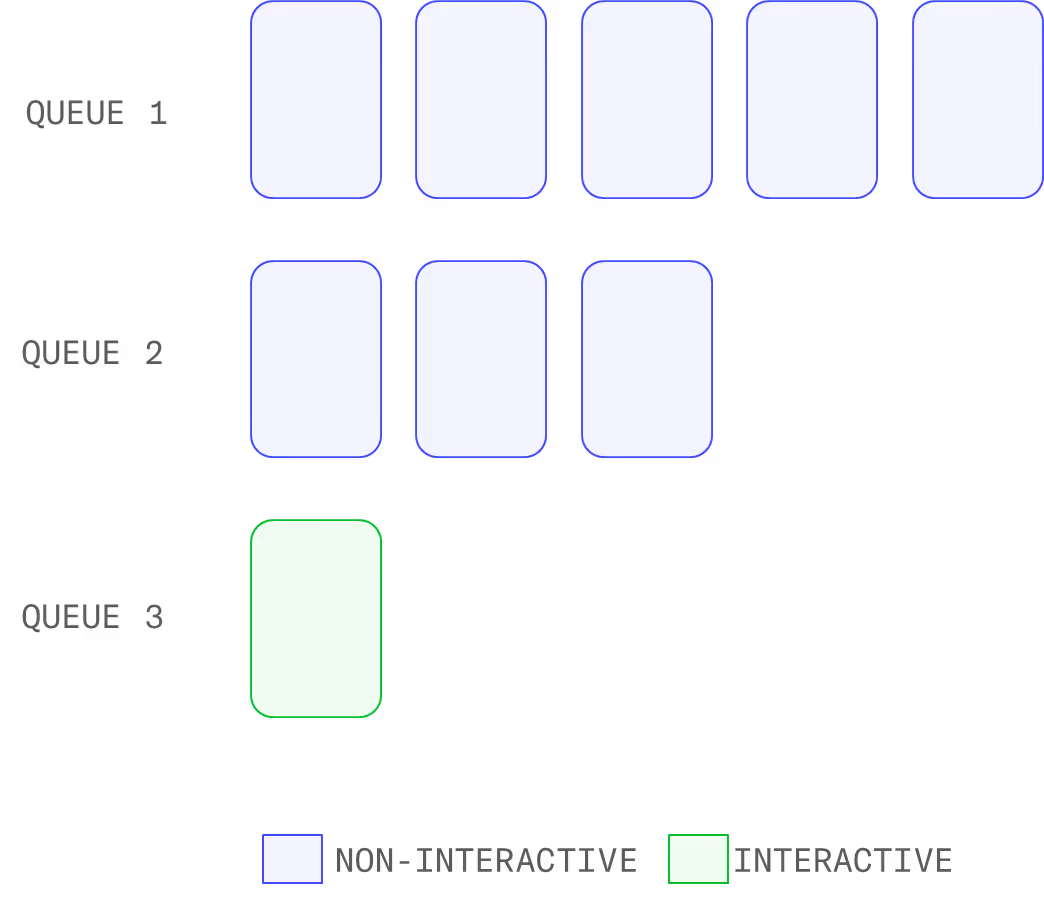

El BQN aplica estos límites mejor que un shaping convencional porque, para el tráfico TCP (el más común), no necesita descartar paquetes. Además, utiliza colas independientes por flujo, lo que hace que las latencias de las aplicaciones sean independientes entre sí, lo que mejora enormemente la experiencia de las aplicaciones interactivas. La siguiente imagen muestra la estructura de la cola, con una cola por flujo y control de políticas a nivel de flujo y de suscriptor.

La forma más sencilla de implementar planes de velocidad utilizar la interfaz RADIUS, la API REST o los sistemas de facturación (consulte las secciones correspondientes). A continuación, un sistema externo asignará las políticas de tarifas a cada suscriptor. El sistema externo puede crear directamente esas políticas o puede asignar las políticas de tarifas configuradas desde la GUI de BQN.

Si no se puede utilizar un sistema externo, puede crear un plan de velocidad para cada plan, un perfil de acceso con todas las direcciones IP (o rangos) de los suscriptores asignados a ese plan, y luego una regla que vincule los perfiles de acceso y los planes de velocidad correspondientes.

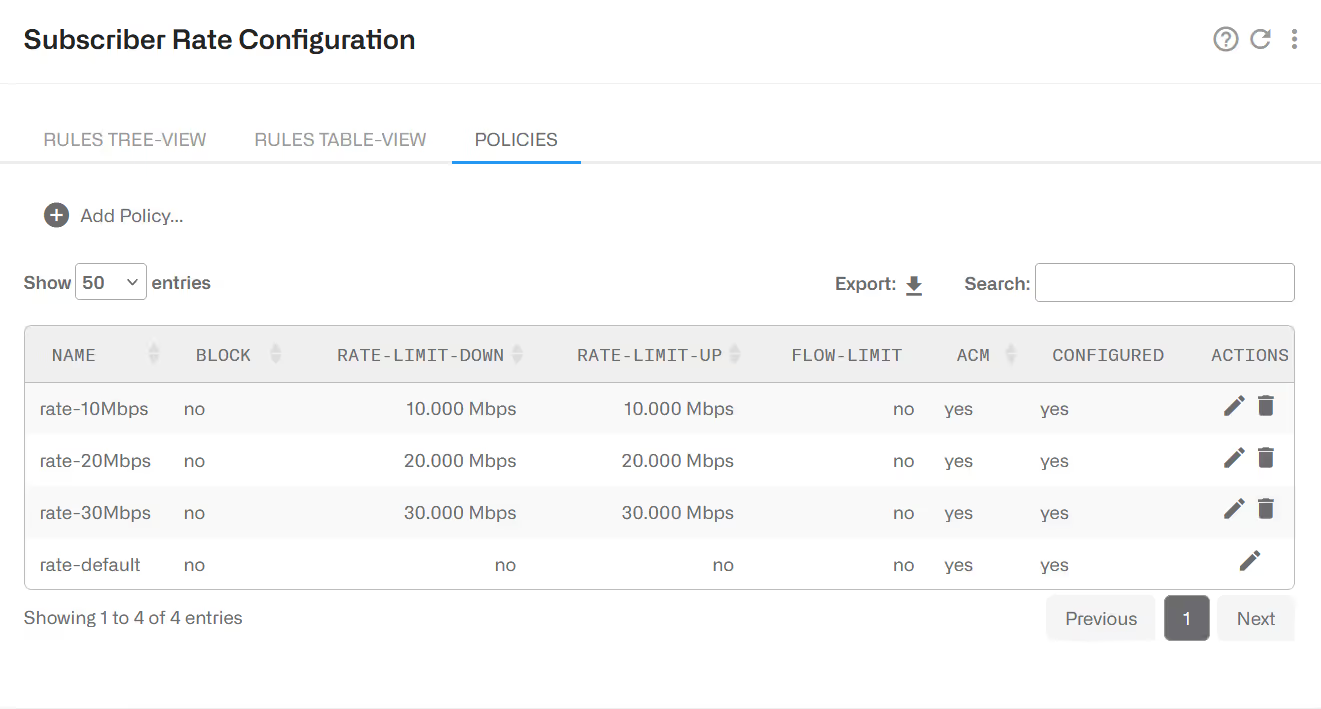

En el siguiente ejemplo, creamos tres planes de velocidad de suscriptor: velocidad-10Mbps, velocidad-20Mbps y velocidad-30Mbps:

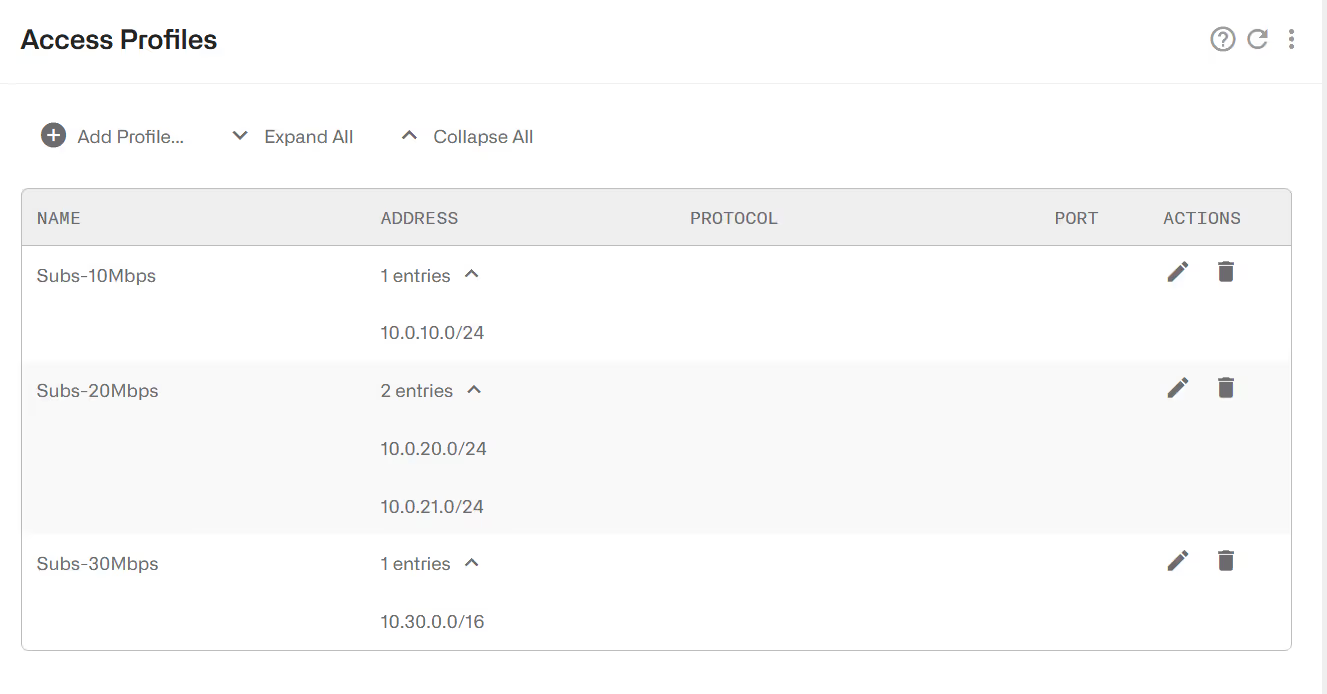

Definimos perfiles de acceso con los rangos de IP de los suscriptores asignados a cada política:

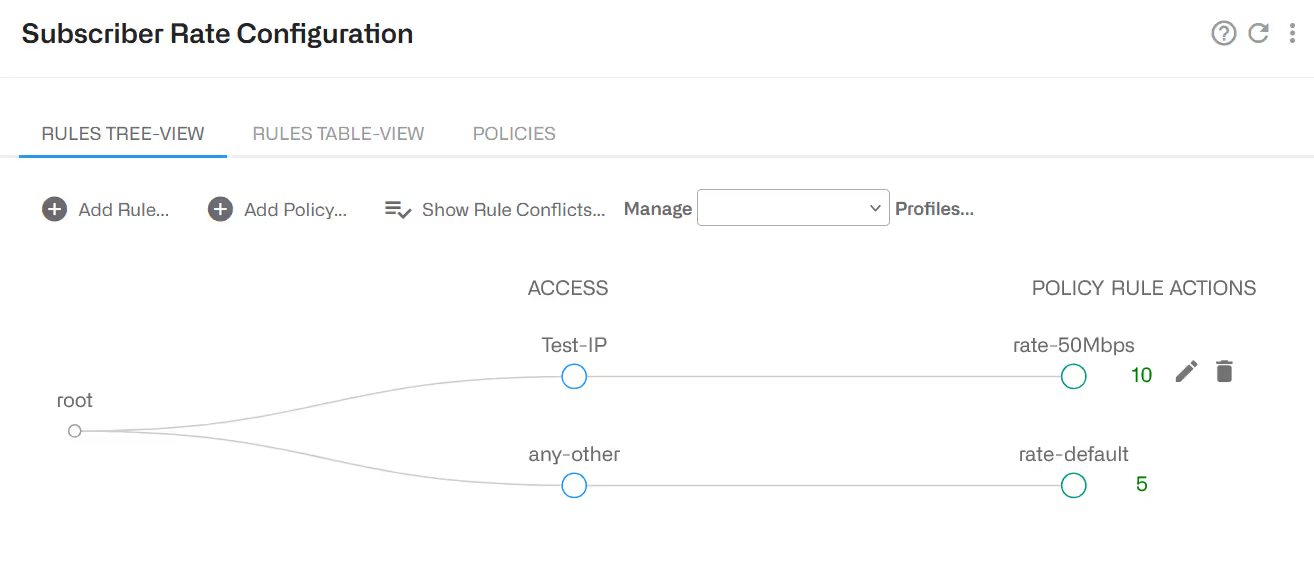

Y vinculamos perfiles y políticas en un árbol de reglas:

También es posible definir estas reglas sólo para una dirección IP de prueba que se utiliza durante un piloto para ver el rendimiento de BQN como gestor de ancho de banda:

Limitación de la Velocidad de Algunas Aplicaciones

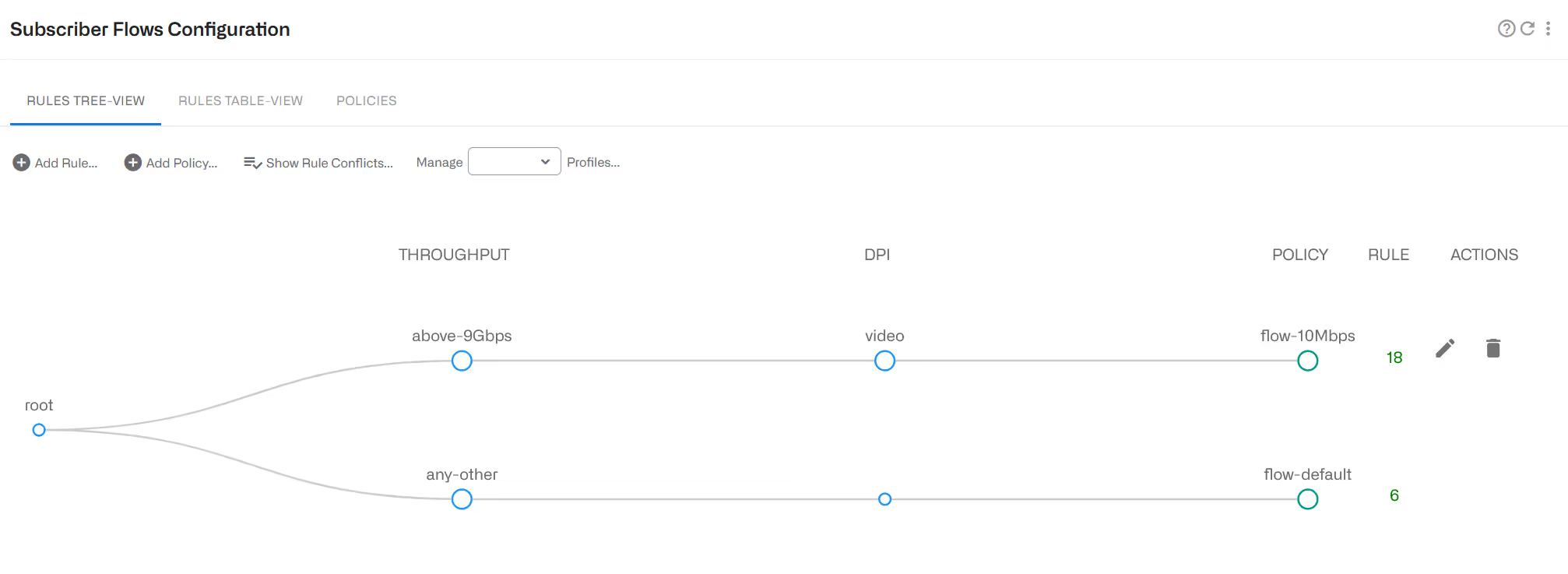

El objetivo es reducir el caudal máximo de la red para mitigar la congestión en la hora punta. Para ello, se define un perfil DPI (vídeo en el ejemplo) para identificar las aplicaciones a limitar. Este ejemplo hace uso de las firmas predefinidas de streaming de vídeo. Para incluirlas, en Add DPI profile , seleccione Add Predefined Signatures y elija la firma predefinida Video Streaming .

Además, se crea un perfil de caudal con la carga de tráfico a partir de la cual se comenzará a limitar (por encima de 5 Gbps en este ejemplo). A continuación, se crea una política de flujo de suscriptores (flujo de 10 Mbps en el ejemplo) con un límite de enlace descendente ( shaping enlace descendente por suscriptor) establecido en 10 Mbps. Por último, el perfil DPI, el perfil de caudal y la política de flujo de suscriptores se vinculan en una regla de flujo de suscriptores.

Limitación de la velocidad de algunas aplicaciones con NAT

El objetivo es reducir el caudal máximo de la red para mitigar la congestión en la hora punta. En este escenario hay un NAT entre el servidor BQN y los abonados finales y, por tanto, no es posible un shaping por abonado.

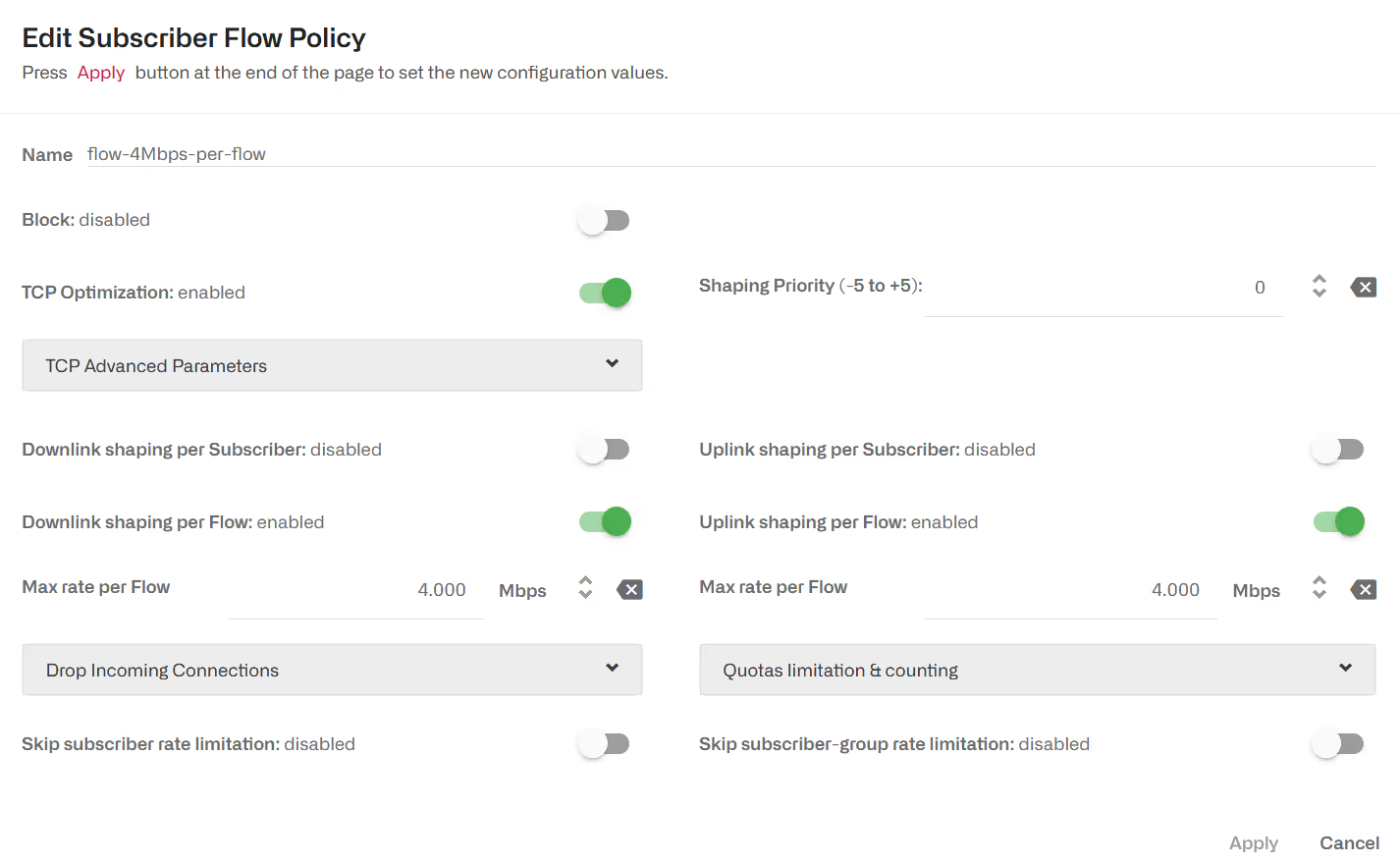

Utilizaremos los mismos perfiles de caudal y de DPI del ejemplo anterior, pero aplicaremos shaping de flujo.

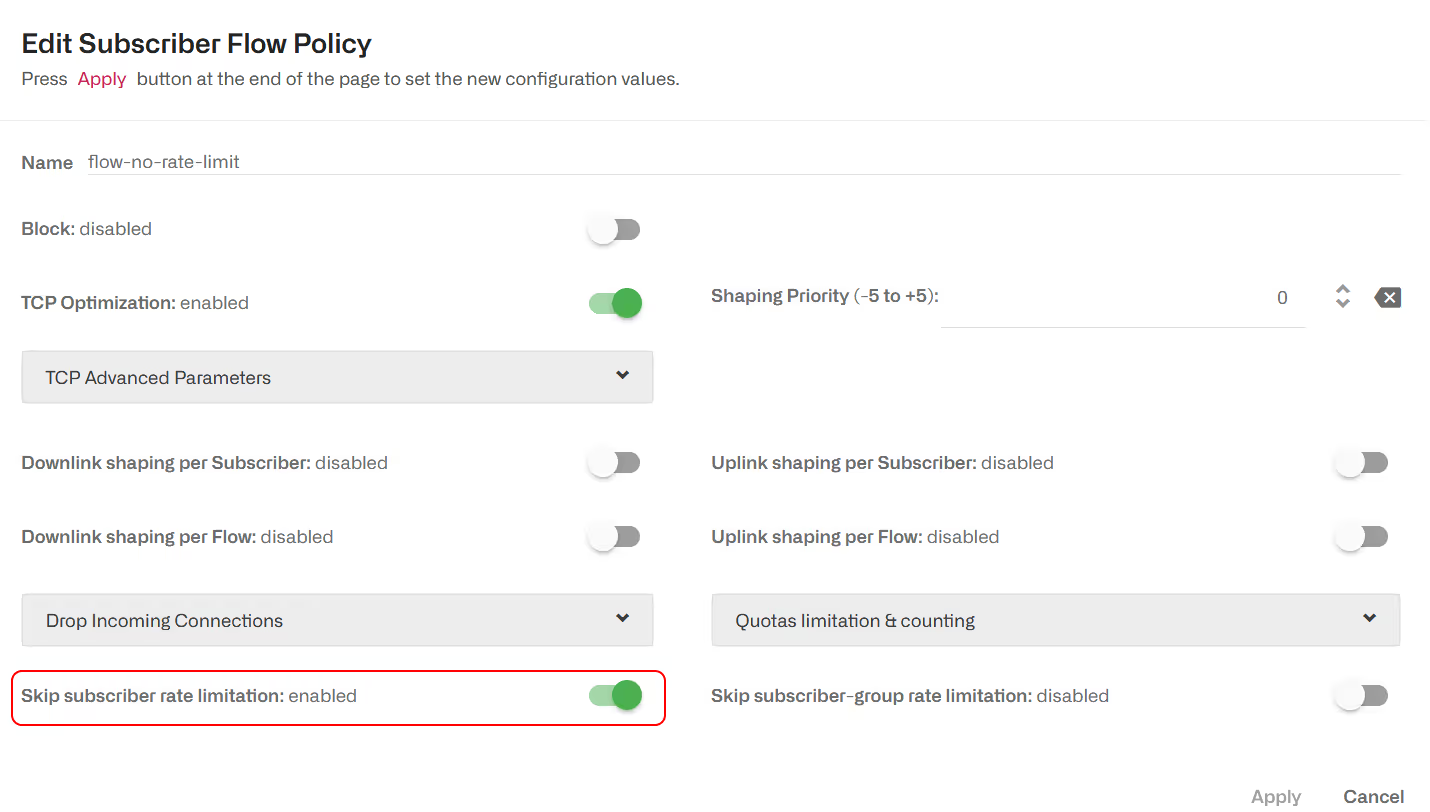

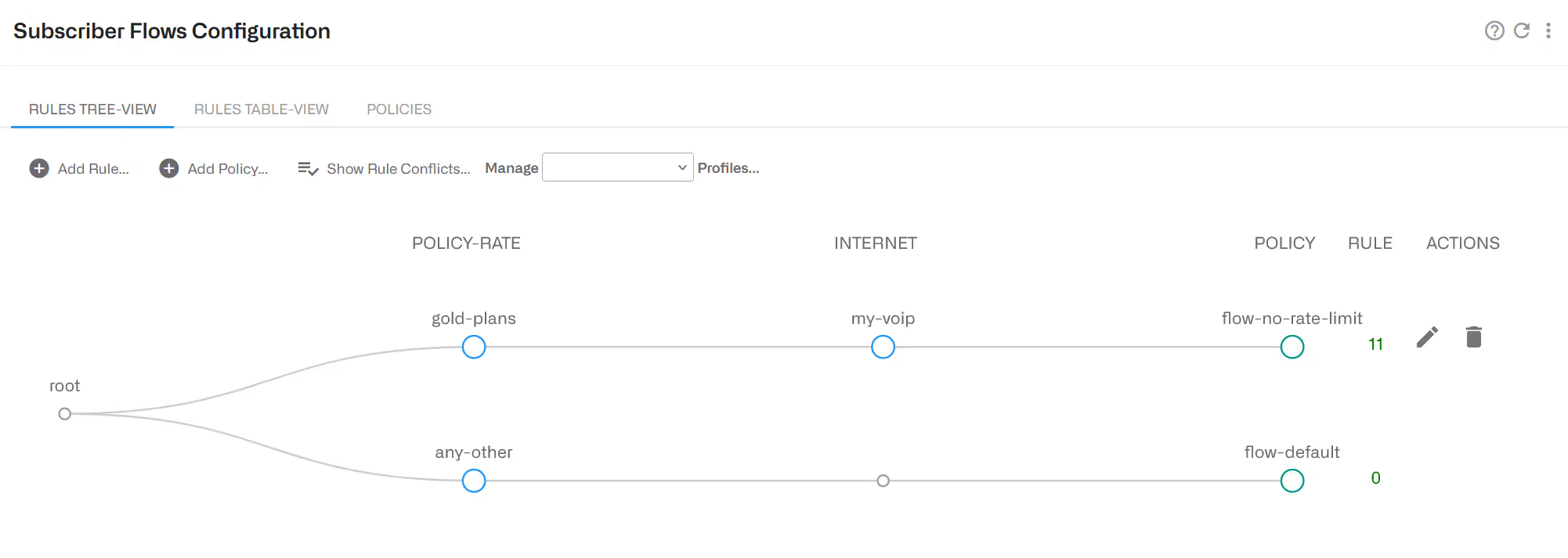

Servicios no limitados por la política de planes

El objetivo es preservar la calidad de la experiencia de algunos servicios concediéndoles rendimiento incluso cuando el plan de velocidad del suscriptor se ha utilizado por completo. Un ejemplo podría ser un servicio de Voz sobre IP (VoIP) alojado por el ISP. La política se limita a los suscriptores con planes gold. Se crea con un perfil de Internet (voip) con la dirección IP y el puerto del servicio VoIP alojado por el ISP, un perfil de velocidad de la política y una política de flujo (con Omitir la limitación de velocidad del suscriptor seleccionado en Activado). A continuación, el perfil de Internet y los perfiles de velocidad de la política se vinculan a la política mediante una regla de flujo de suscriptor.

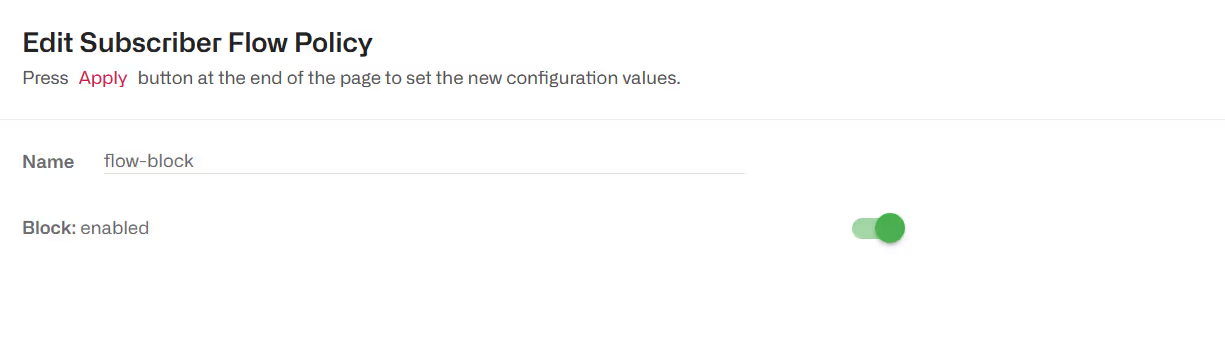

Bloqueo de aplicaciones

En este escenario, algunas aplicaciones necesitan ser bloqueadas, por ejemplo, los servidores que son fuentes de ataques. Para ello, se crea un perfil de Internet (aplicaciones-maliciosas en el ejemplo) para identificar las direcciones IP que se van a bloquear. A continuación, se define una política de flujo de suscriptor con acción de bloqueo (con el nombre flow-block en este ejemplo) y, por último, el perfil de Internet y la política de flujo de suscriptor se combinan en una regla de flujo de suscriptor.

Nota: El producto Bequant está diseñado para mejorar la calidad de las redes, no para bloquear contenido específico, por lo que no se garantiza que sus firmas DPI predefinidas coincidan con todos los flujos de un contenido específico. Además, la opción de bloqueo de flujo puede no estar disponible en ciertos países debido a restricciones de exportación.

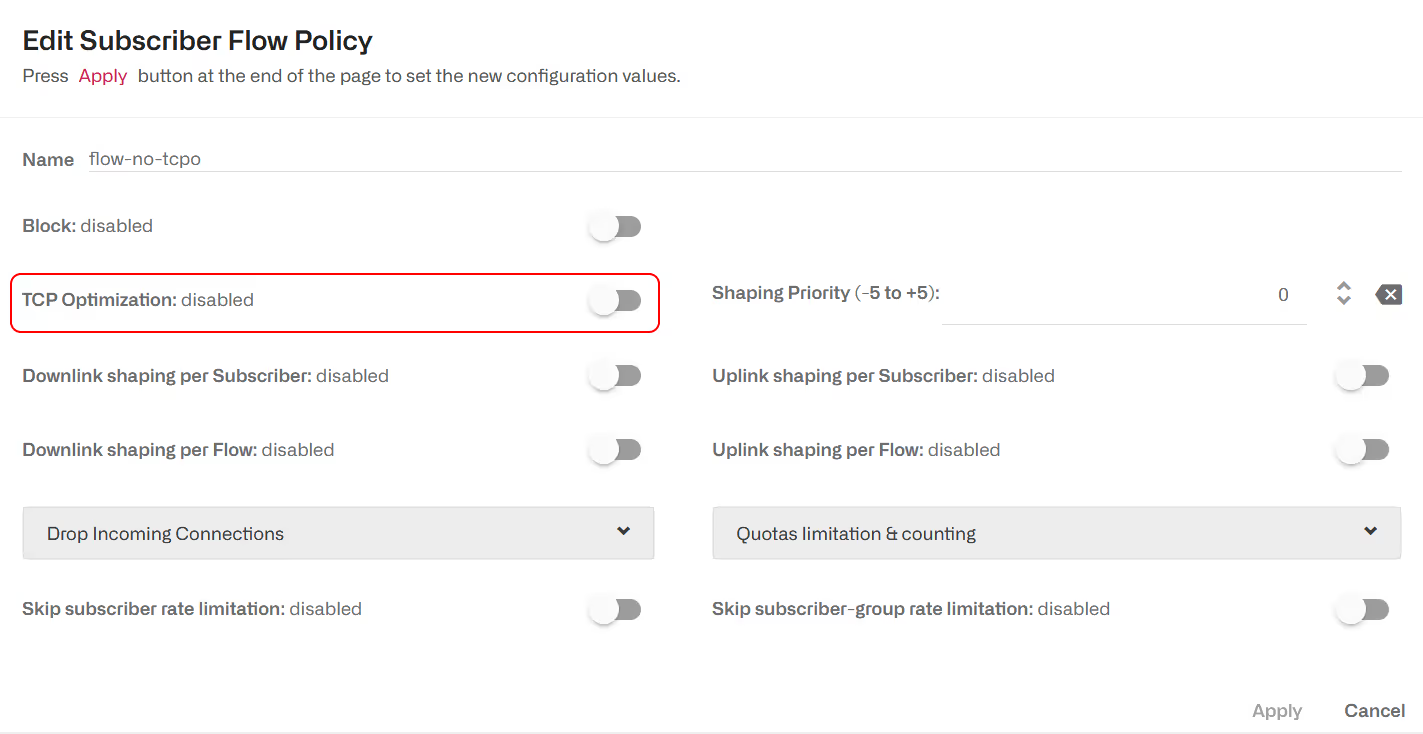

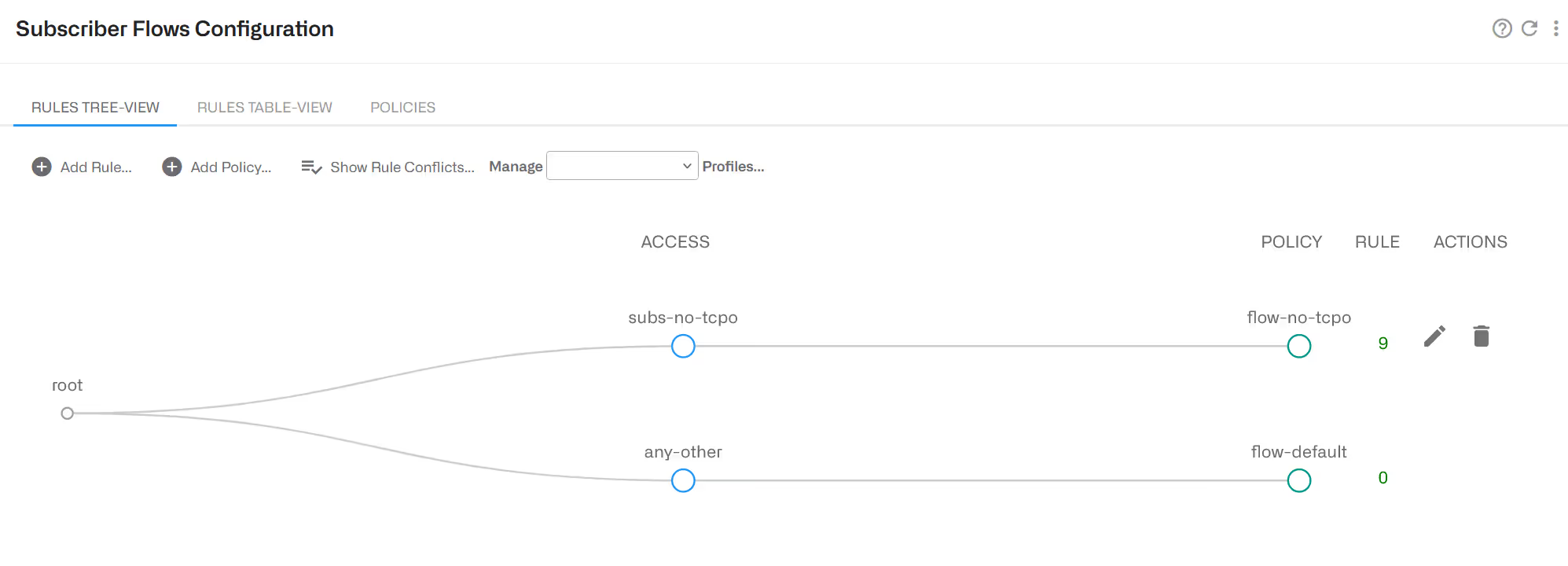

Excluir Tráfico de la Optimización TCP

El objetivo es que el BQN no optimice cierto tráfico. Por ejemplo, algunos suscriptores. Para ello, se define un perfil de acceso (subs-no-tcpo en el ejemplo), con las direcciones IP de los suscriptores que se van a excluir. A continuación, se define una política de flujo de suscriptor con la optimización desactivada (flow-no-tcpo en el ejemplo) y, a continuación, el perfil de acceso y la política de flujo de suscriptor se combinan en una regla de flujo de suscriptor.

Esta configuración es equivalente a la lista negra de direcciones IP en el software BQN Release 3.

Otro ejemplo sería usar un perfil de Internet para excluir algunas aplicaciones por puerto TCP.

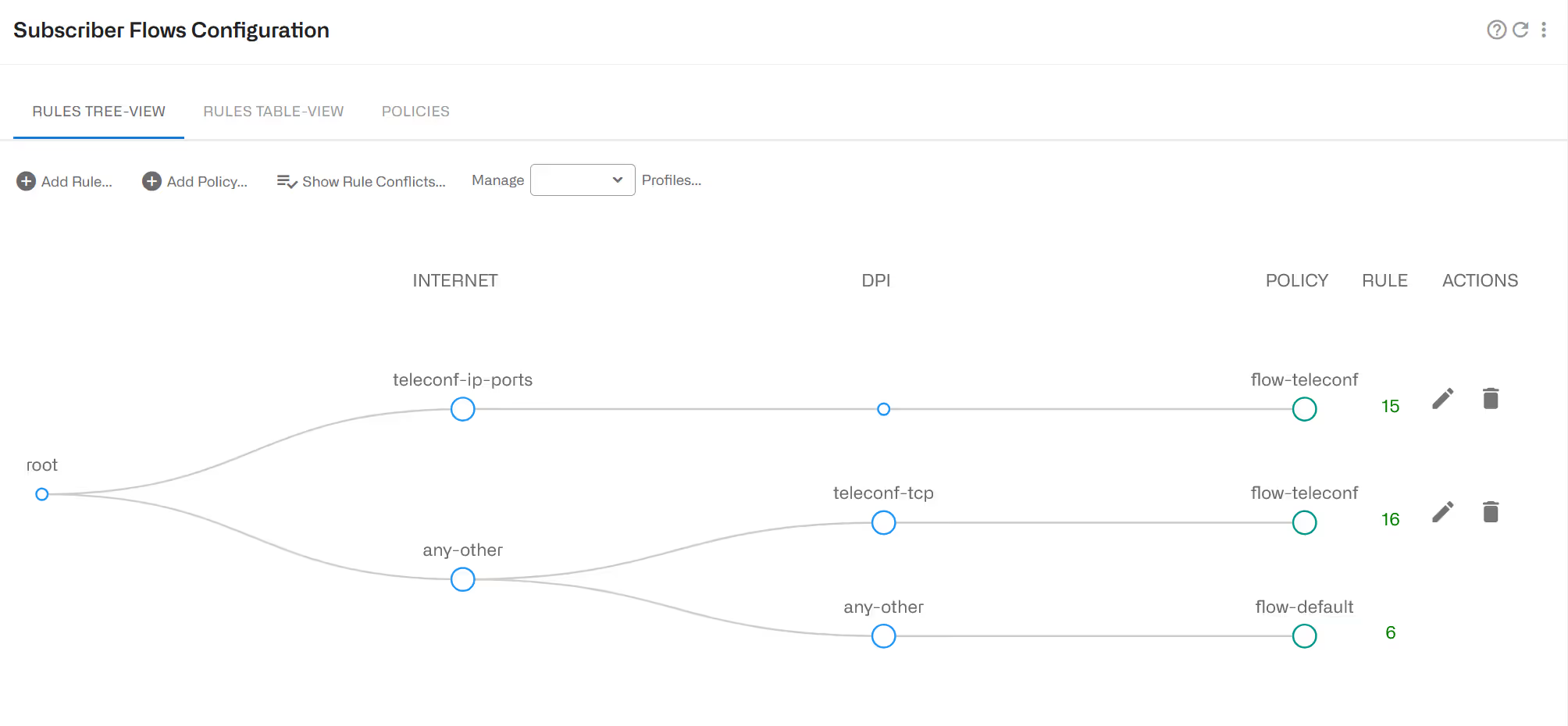

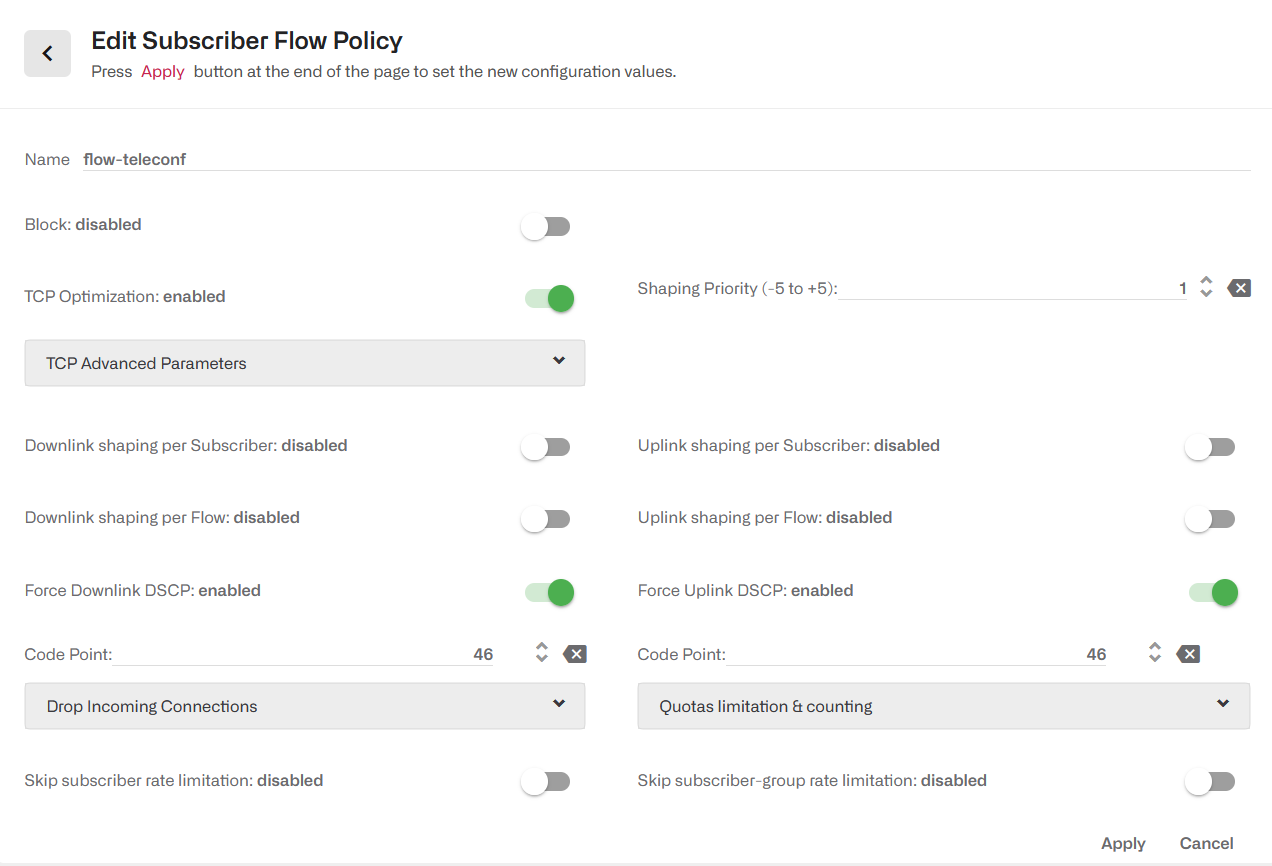

Priorizar el tráfico de teleconferencia

Necesita BQN R4.27 o posterior.

Para tratar el tráfico de teleconferencia con mayor prioridad que el resto, es necesario definir perfiles DPI e Internet. Se admiten Zoom, Microsoft Teams y Google Meet. La siguiente imagen muestra las reglas:

La política se define con una prioridad superior a cero:

También está marcado en ambas direcciones con el punto de código DSCP 46.

Una configuración de ejemplo está disponible aquí, con la lista completa de direcciones IP y puertos del perfil teleconf-ip-ports y la lista de firmas DPI del perfil teleconf-tcp. Guarde el archivo en su máquina local utilizando la opción del navegador Guardar como… y aplíquelo yendo a Administración->Backup->Cargar y seleccionando la opción Fusionar.

Pila Dual IPv4/IPv6

En este contexto, la pila dual consiste en someter el tráfico IPv4 e IPv6 del mismo suscriptor a un límite de velocidad compartido. El producto BQN soporta la pila dual IPv4/IPv6 en RADIUS y en varios sistemas de facturación, pero siempre es posible soportar la pila dual utilizando la API REST de BQN. La pila dual se implementa creando un grupo de suscriptores por suscriptor, con las direcciones IPv4 e IPv6 como miembros, y la política de velocidad de suscriptor como la política de grupo.

Por ejemplo, para un suscriptor X con IPs 10.0.0.1 y 2001:abcd:ef00:1001::/64 y política de velocidad "Plan-100Mbps":

Se creará un grupo de suscriptores con el nombre “DS-Customer-X”. La política de velocidad "Plan-100Mbps" debe haberse creado utilizando la API REST o configurado directamente en las políticas de velocidad de suscriptor de BQN.

Tenga en cuenta que, para las direcciones IPv6, la máscara de subred está implícita en la lista “subscriberMembers”. Este prefijo implícito se configura en Administración->Configuración General y es 64 por defecto.

Si algunos suscriptores tienen subredes IPv6 con un prefijo diferente al resto, es compatible. Utilice el campo “subscriberRanges”:

Al igual que con otras operaciones de la API REST, puede modificar el grupo con un PUT:

También se recomienda que las direcciones IP se asocien individualmente con el plan de velocidad:

Portal cautivo

Hablamos de los portales cautivos en el contexto de la gestión de cuotas. En este ejemplo, utilizaremos ese mecanismo para implementar redirecciones genéricas de portales cautivos. Por genérico entendemos que un sistema externo podrá activar o desactivar las redirecciones de portales cautivos por suscriptor, utilizando la API REST de BQN.

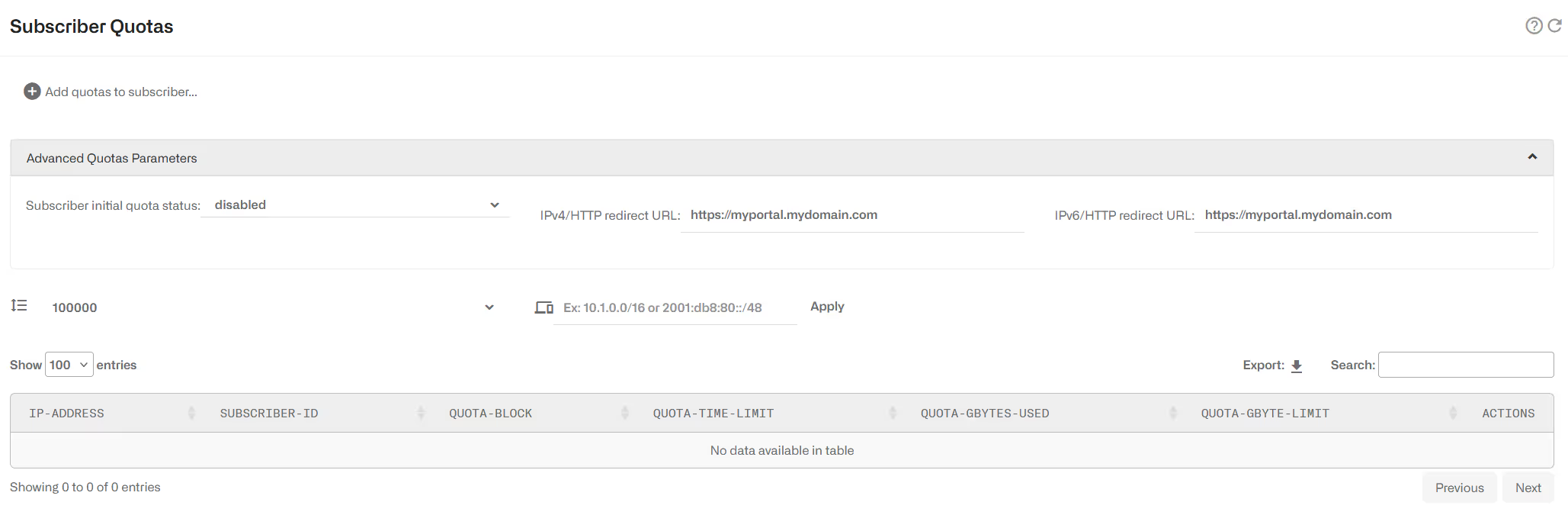

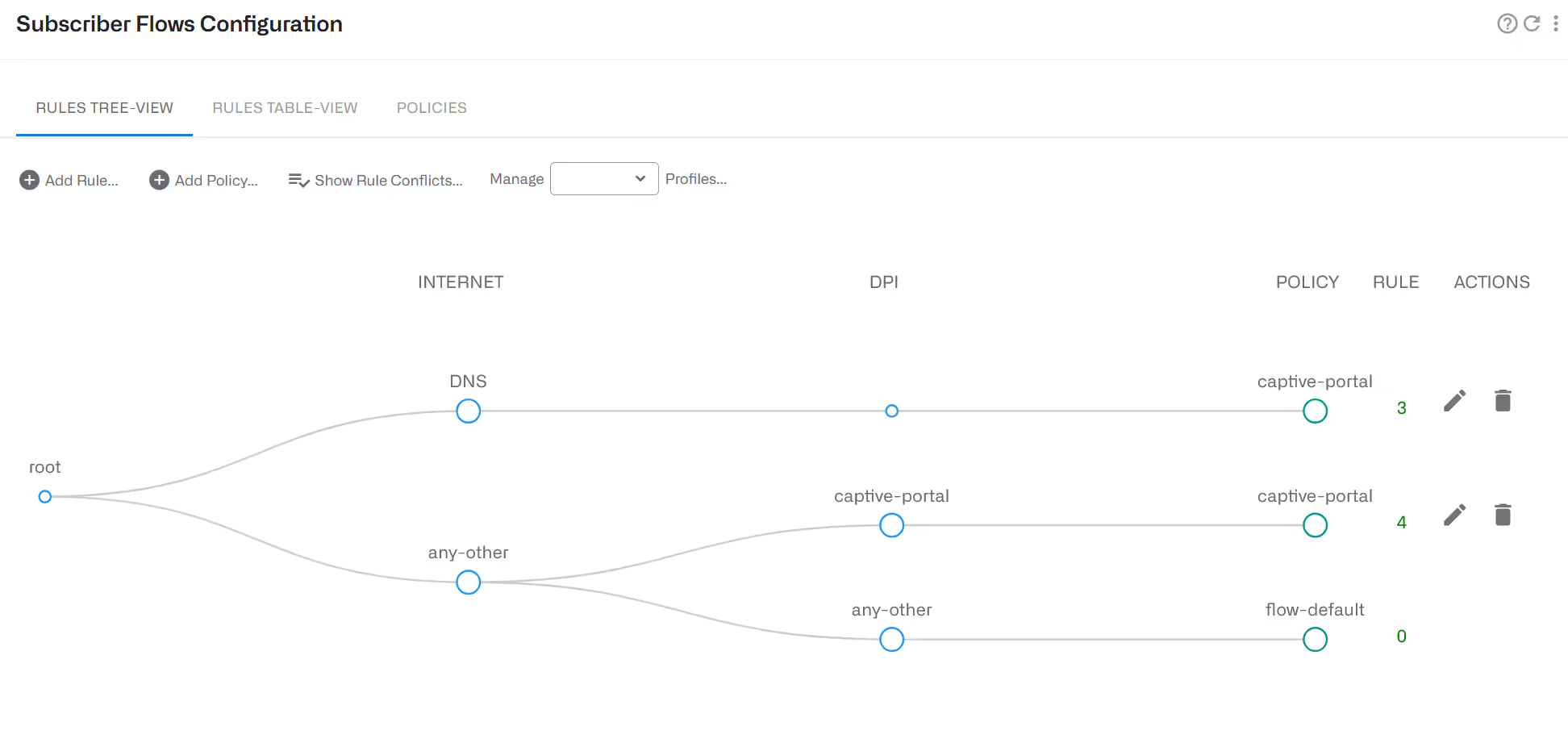

Primero, definimos reglas para excluir el tráfico del portal cautivo de los bloques de cuota:

Configuramos el portal cautivo en las opciones de cuota:

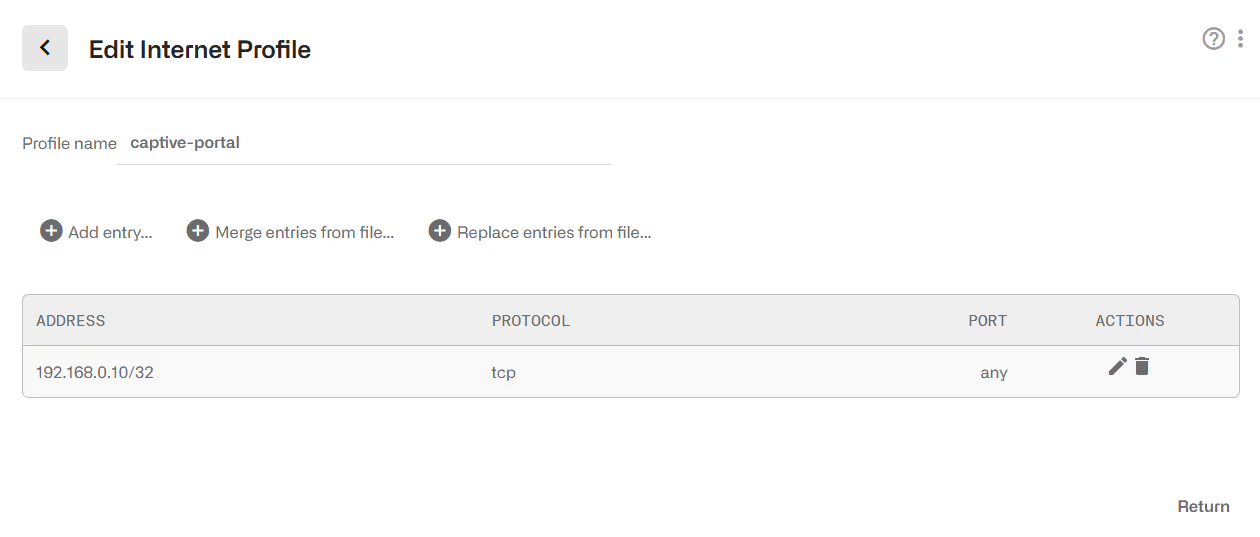

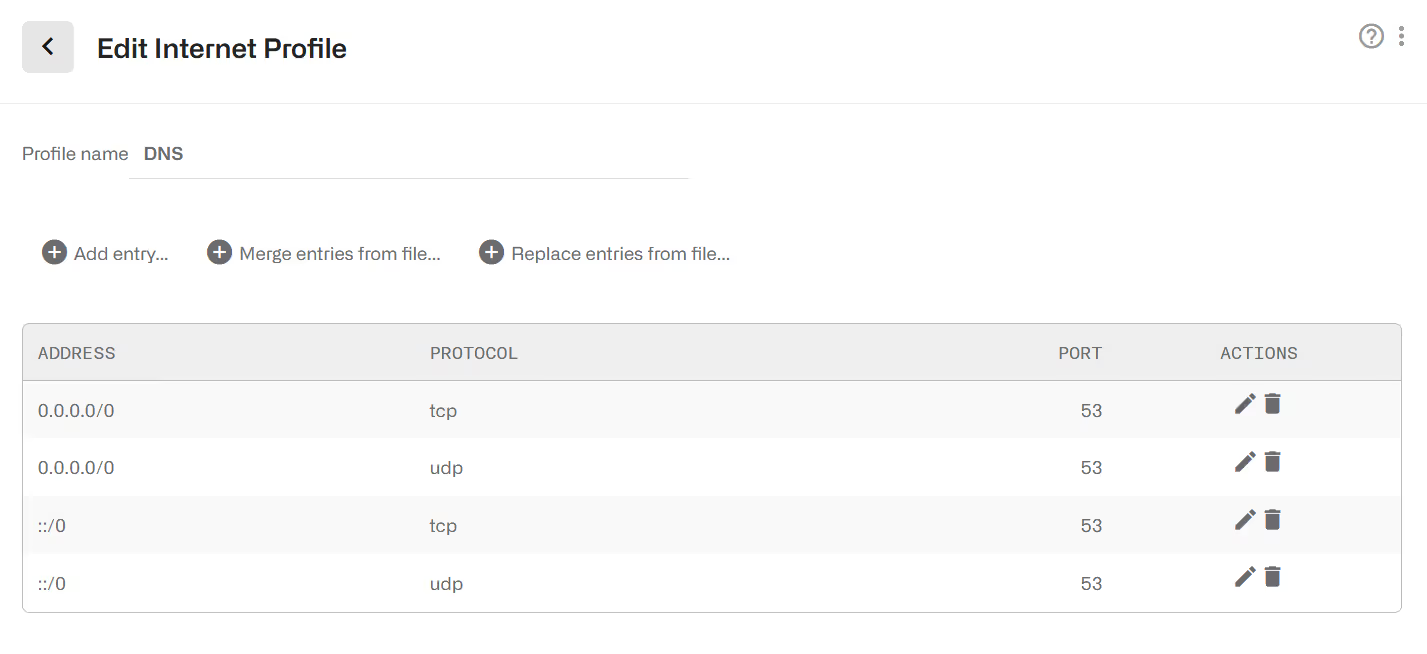

Necesitamos perfiles para caracterizar dos tipos de tráfico:

- Tráfico del portal cautivo: se debe conocer la dirección IP del portal cautivo y utilizaremos un perfil de Internet (de lo contrario, se puede utilizar un perfil DPI; la siguiente sección explica los detalles).

- Tráfico DNS para resolver la dirección del portal cautivo: utilizamos un perfil de Internet.

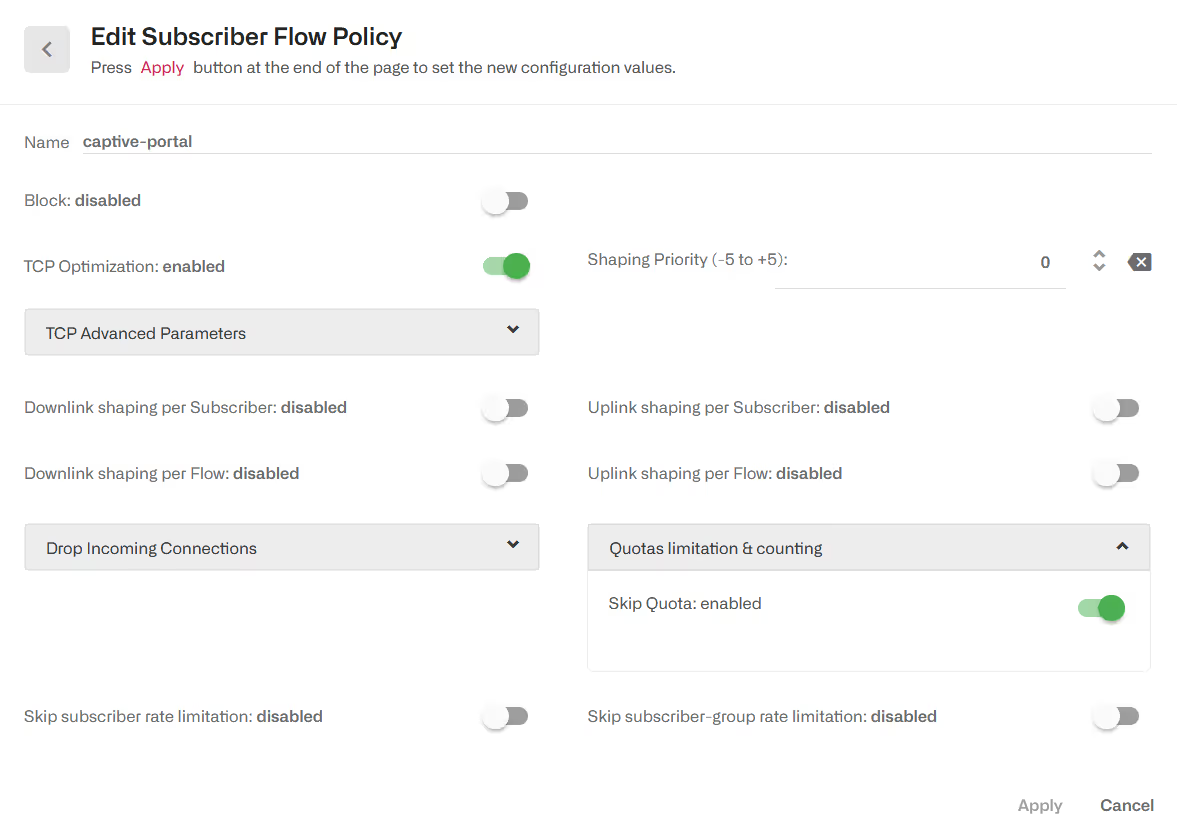

Asociamos esos perfiles con una política no sujeta a bloqueo de cuota, para que el tráfico del portal cautivo pase:

En este ejemplo, utilizaremos un grupo de suscriptores captive-group donde colocaremos aquellos suscriptores con el portal cautivo habilitado. Podemos asociar una política de tarifas a ese grupo para limitar el rendimiento total de los suscriptores sujetos al portal cautivo. Definimos un perfil de grupo de suscriptores para usar la membresía del grupo en las reglas de política. El uso de grupos de suscriptores es opcional, también podemos prescindir de él y simplemente establecer una cuota cero a aquellos suscriptores que serán redirigidos y no establecer ningún límite al tráfico redirigido.

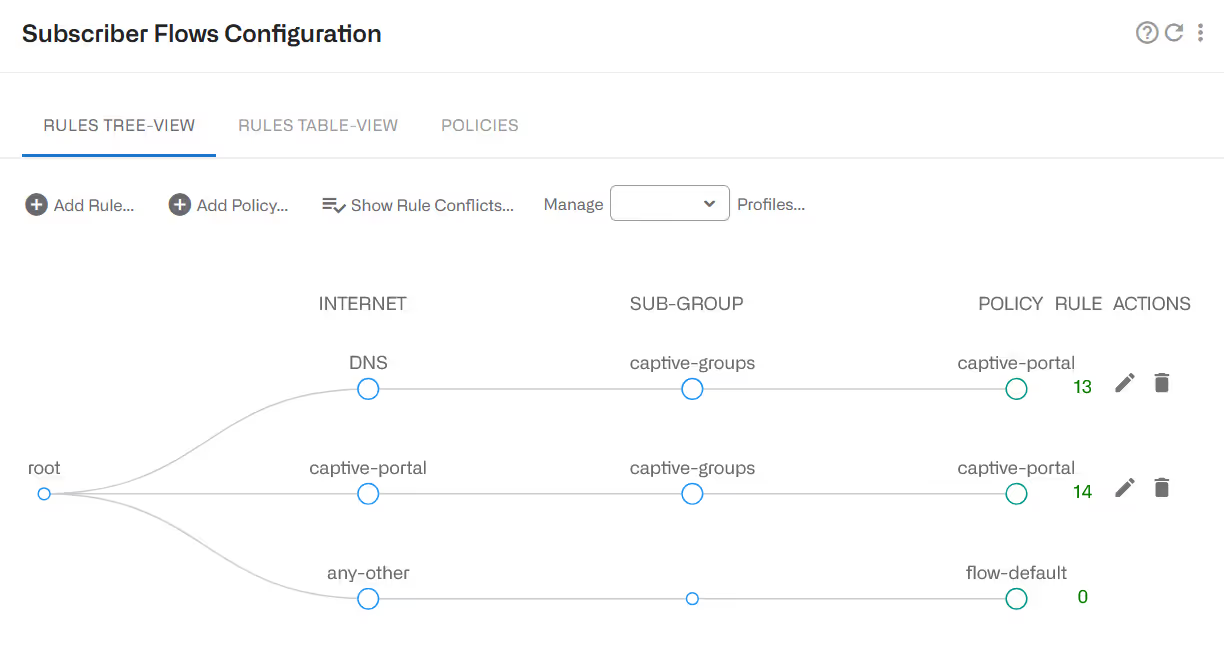

Y asociamos los perfiles a la política del portal cautivo en el siguiente árbol de reglas:

Ahora, todo lo que necesitamos hacer para habilitar el portal cautivo es colocar al suscriptor en el grupo cautivo y establecer una cuota de cero:

Tenga en cuenta que la asignación debe realizarse en función de la dirección IP del suscriptor (10.0.0.1 en este ejemplo).

Para deshabilitar el portal cautivo en ese suscriptor, elimine la cuota y la membresía al grupo:

Portal cautivo con perfil DPI

Muchas veces, la página del portal cautivo tiene una estructura compleja, o está alojada en parte o en su totalidad de tal manera que no puede caracterizarse a través de una lista de IPs o rangos de IP. En esos casos, una alternativa es clasificarla con un perfil DPI en lugar de con un perfil de Internet. El resto permanece igual.

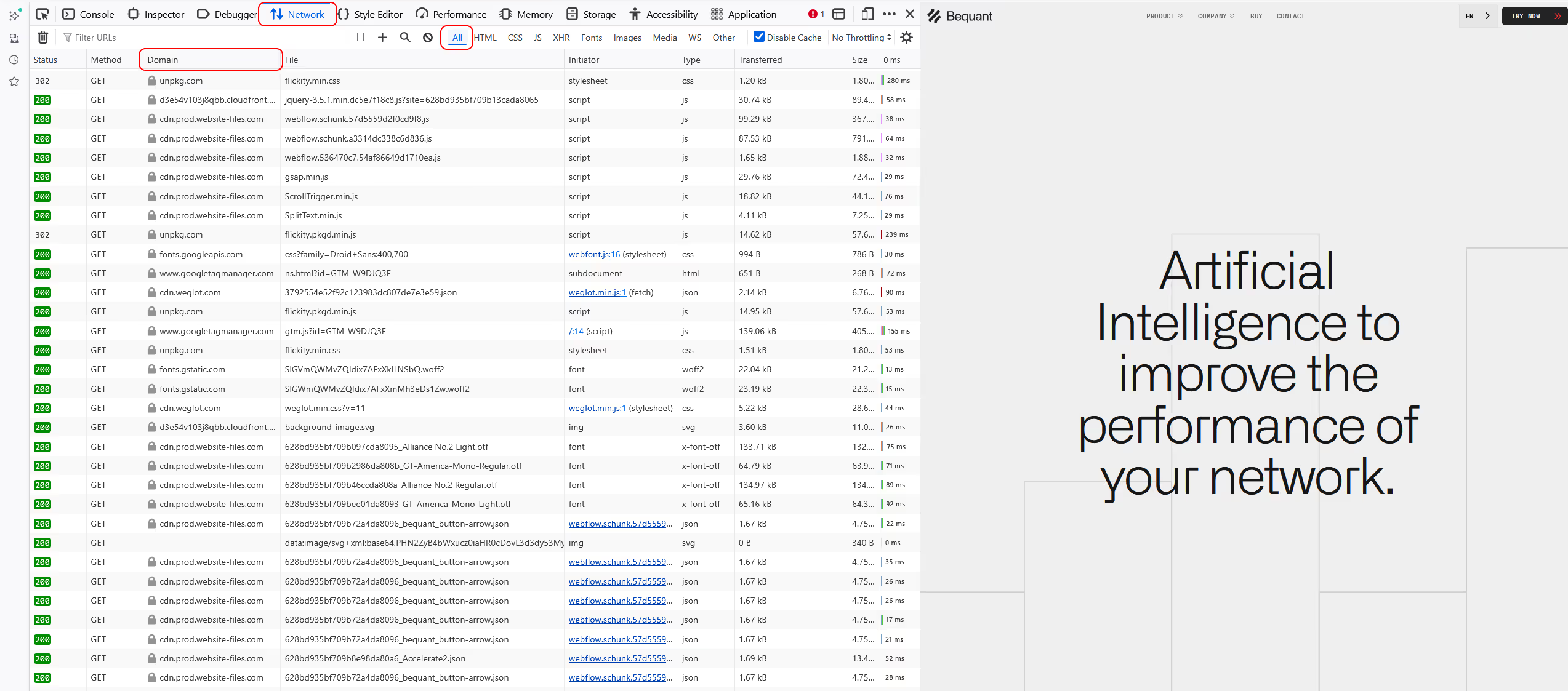

Para comprender las firmas de dominio que deben agregarse al perfil DPI del portal cautivo, una opción es usar la herramienta de desarrollador del navegador. Por ejemplo, en Firefox, Más herramientas->Herramienta de desarrollo web tiene una pestaña de Red que, cuando se accede a la página, muestra los elementos intercambiados entre el navegador e Internet. Si hace clic en Todo, verá los dominios en la columna Dominio.

En este ejemplo, estamos utilizando www.bequant.com como portal cautivo.

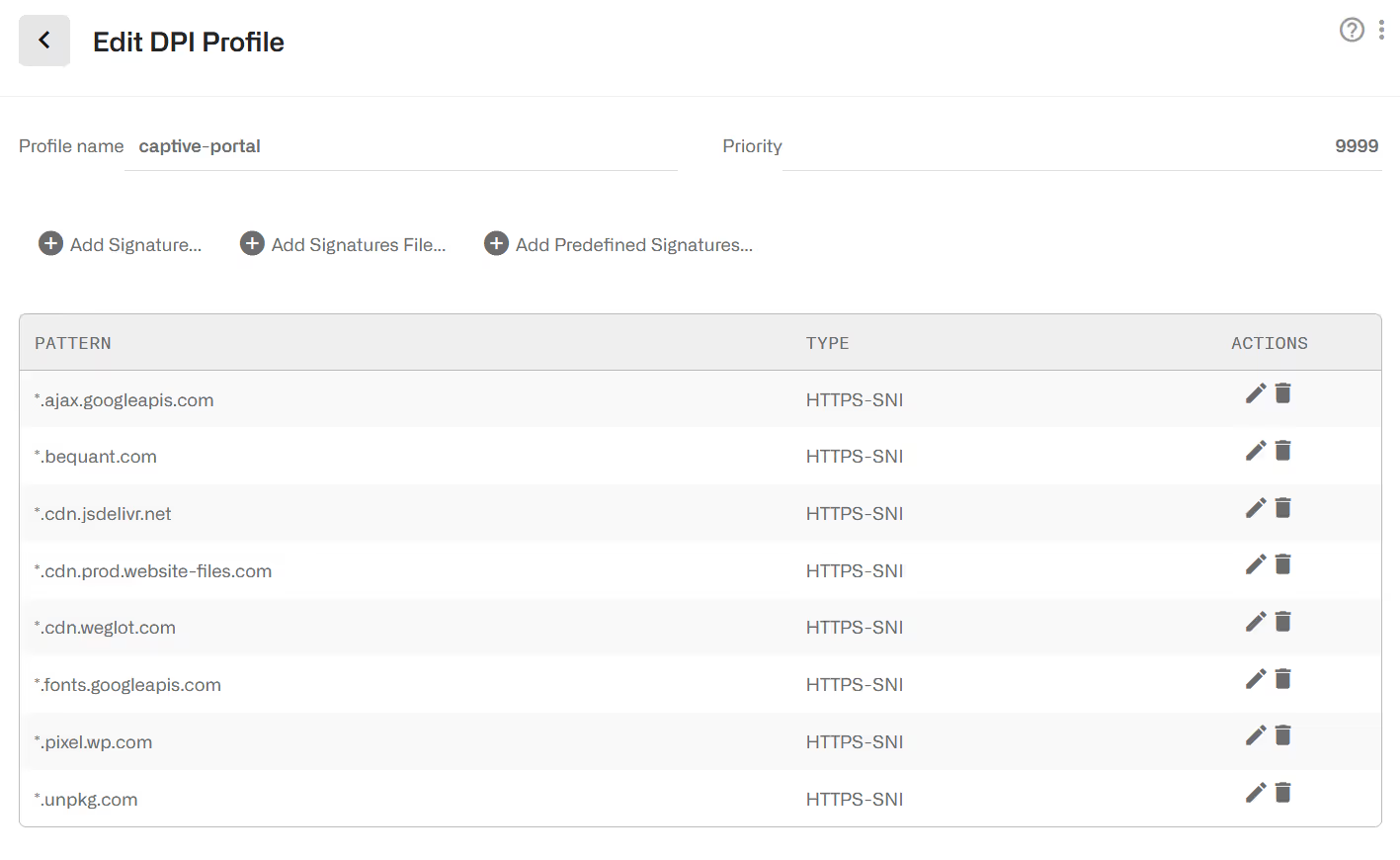

Mirando la lista de dominios, un perfil DPI podría ser:

Y el perfil DPI está asociado a la flow policy del portal cautivo:

También podríamos agregar el perfil del grupo de suscriptores como en la sección anterior.

Límite de velocidad general

Para establecer un límite de velocidad para todo el tráfico que pasa por un servidor BQN, puede asociar una Política de Velocidad al grupo all-subscriber , que es el grupo al que pertenece todo el tráfico. Los pasos son los siguientes:

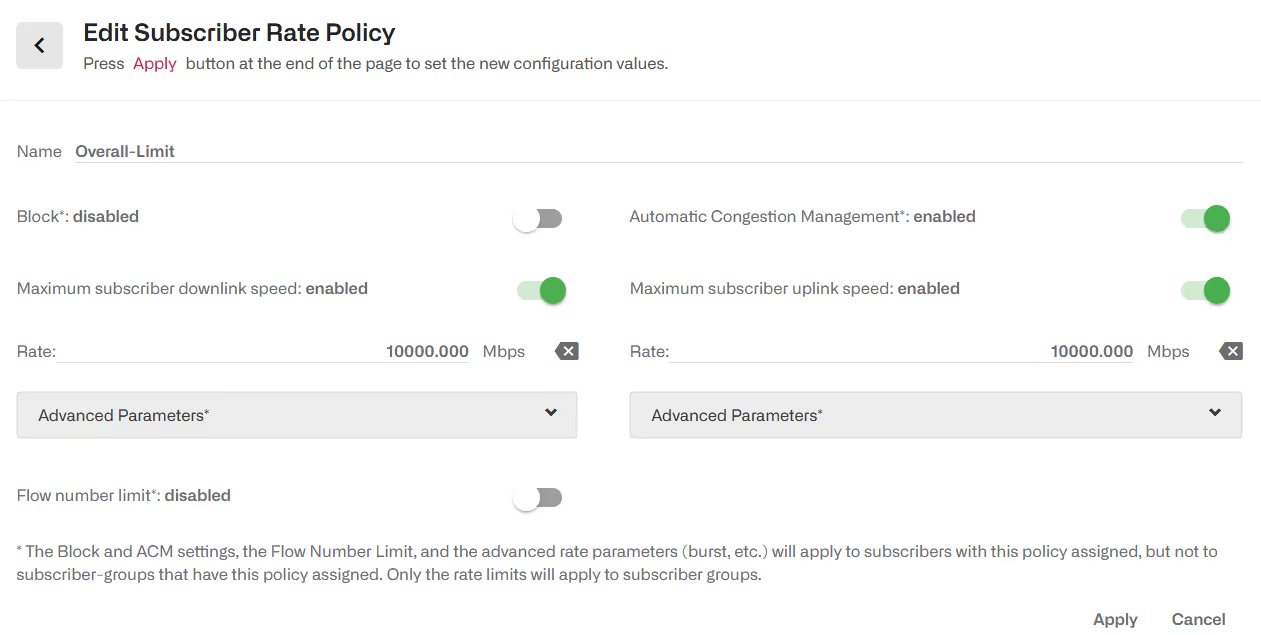

Cree una Política de Velocidad con los límites generales en Configuration->Subscriber Rate:

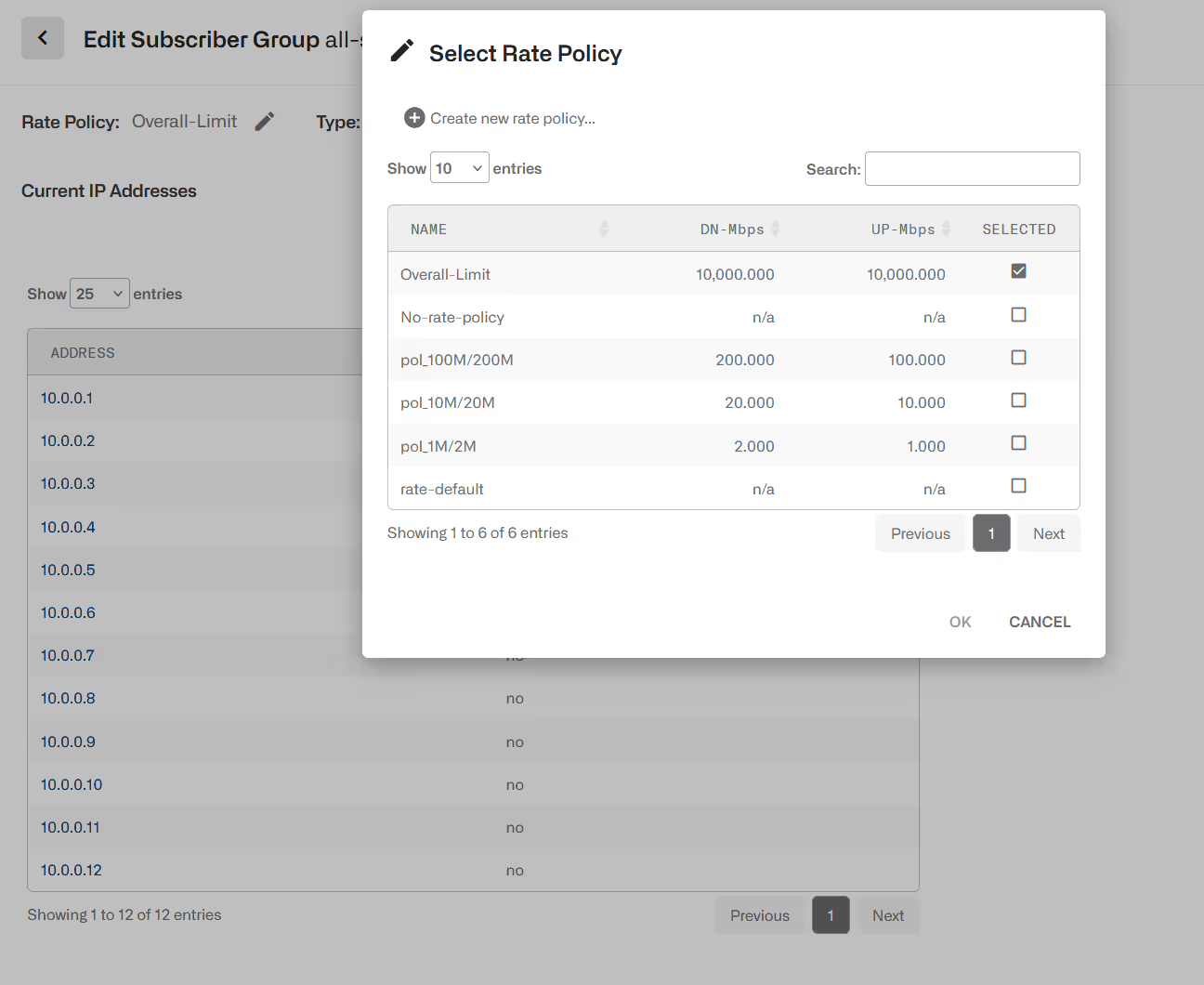

Asigne la política editando el grupo all-subscriber en Configuration->Subscriber Groups:

Y eso es todo, ahora el tráfico general que pasa por el servidor BQN se limitará a las tasas de bajada y de subida definidas por la política.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse varius enim in eros elementum tristique. Duis cursus, mi quis viverra ornare, eros dolor interdum nulla, ut commodo diam libero vitae erat. Aenean faucibus nibh et justo cursus id rutrum lorem imperdiet. Nunc ut sem vitae risus tristique posuere.